![]()

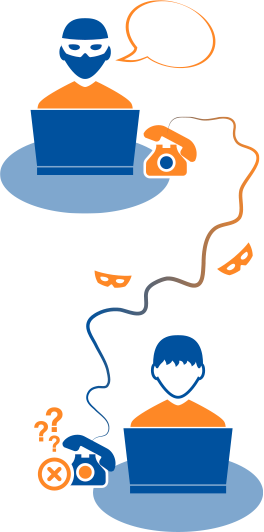

EL PHISHING es una forma de ingeniería social en la cual un atacante intenta de forma fraudulenta adquirir información confidencial de una víctima, haciéndose pasar por un “tercero de confianza”. Este tipo de ataques se han convertido en una de las amenazas externas que más acechan a las empresas.

LOS RIESGOS derivados de estas técnicas son el robo de identidad y datos confidenciales, pérdida de productividad y consumo de recursos de las redes corporativas. Los métodos utilizados para la realización del PHISHING no se limitan exclusivamente al correo electrónico, sino que también utilizan SMS (SMISHING), TELEFONÍA IP (VISHING), REDES SOCIALES, MENSAJERÍA INSTANTÁNEA A TRAVÉS DEL MÓVIL, ETC.

Para evitar estos riesgos es recomendable adoptar unas buenas prácticas principalmente en el USO DEL CORREO ELECTRÓNICO INSTITUCIONAL.

APRENDE a identificar correctamente los correos electrónicos sospechosos de ser phishing, en general mensajes que solicitan información confidencial (contraseñas, datos bancarios, número de teléfono móvil,…).

VERIFICA la fuente de información de tus CORREOS ENTRANTES. Tu banco no te va a solicitar tus datos o claves bancarias a través del correo electrónico.

EN VEZ DE UTILIZAR LOS ENLACES incluidos en los correos electrónicos, escribe la dirección directamente en el navegador.

Mantén ACTUALIZADO TU EQUIPO y todas las aplicaciones, sobre todo el antivirus y anti-spam. Aplica los parches de seguridad facilitados por los fabricantes.

Antes de introducir información confidencial en una página web, ASEGÚRATE QUE ES SEGURA. Han de empezar con < <https://> > y tener un candado cerrado en el navegador.

EL SMISHING se realiza a través un mensaje de texto intentando convencerte de que visites un enlace fraudulento.

EL VISHING se realiza a través de una llamada telefónica que simula proceder de una entidad bancaria solicitándote verificar una serie de datos.

![]()

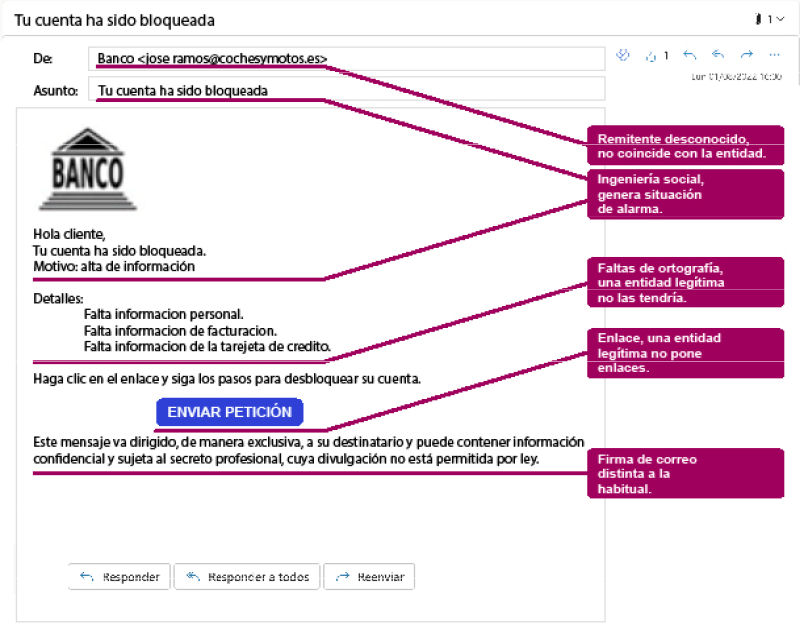

LOS CORREOS ELECTRÓNICOS FRAUDULENTOS suelen contar con varias características que permiten su detección. A continuación, se analiza un ejemplo de correo electrónico fraudulento:

Remitente: Comprobar siempre la dirección de correo del REMITENTE. Los ciberdelincuentes suelen utilizar cuentas de correo falsas o de otros usuarios a los que han hackeado para enviar los correos fraudulentos.

Ingeniería social: pretende generar un sentimiento de ALERTA o URGENCIA e instar al usuario a que realice una determinada acción, de forma inmediata.

APRENDE Comunicación impersonal: el correo se refiere al destinatario como usuario, cliente, etc. Las entidades legítimas en las comunicaciones suelen utilizar el nombre y apellidos del destinatario.

Adjuntos: Cualquier documento ADJUNTO en un correo electrónico debe ser una señal de alerta. Especial atención a extensiones: .exe, .vbs, .docm, .xlsm, .pptm, .zip o .rar. Escanéalos con el antivirus antes de abrir.

Enlaces falsos: Siempre verificar que sea ENLACE SEGURO a un sitio https: y que el dominio sea reconocido y bien escrito, (por ejemplo: uned.ac.cr y uned.cr. son dominios conocidos). Antes de abrir un ENLACE O IMAGEN en un correo hay que comprobar cuál es su destino, para ello sitúa el ratón encima y se mostrará el destino real del vínculo; en caso de utilizar un dispositivo móvil, se debe copiar el enlace y pegarlo en un bloc de notas para comprobar cuál es el verdadero enlace.

Finalmente, si aún hay dudas del correo, imagen o enlace, es preferible eliminarlo.

![]()

Las contraseñas deben ser GESTIONADAS DE FORMA SEGURA EN TODO SU CICLO DE VIDA: desde su creación, pasando por su almacenamiento y terminando por la destrucción.

Deben cumplir una serie de requisitos para que sean ROBUSTAS como TAMAÑO, TIPOS DE CARACTERES a incluir o su PERIODO DE VALIDEZ.

Cambiar las CONTRASEÑAS POR DEFECTO POR OTRAS CONSIDERADAS ROBUSTAS siempre es recomendable.

Los mecanismos de DOBLE FACTOR DE AUTENTICACIÓN “2FA” AUMENTAN LA SEGURIDAD DE LA CUENTA, son especialmente indicados para acceder a información sensible o servicios críticos.

Las contraseñas son un tipo de INFORMACIÓN PERSONAL E INTRANSFERIBLE, nadie a excepción de su propietario debe conocerlas.

Los GESTORES DE CONTRASEÑAS son un tipo de herramienta que AYUDA A SU ADMINISTRACIÓN DE FORMA SEGURA, especialmente útiles cuando el número de contraseñas es elevado.

Es recomendable utilizar UNA CONTRASEÑA PARA CADA SERVICIO, de esta manera en caso de robo solamente se comprometerá un servicio y no todos.

![]()

El puesto de trabajo es un PUNTO CLAVE desde el punto de vista de la SEGURIDAD DE LA INFORMACIÓN.

Debemos implantar LAS MEDIDAS DE SEGURIDAD oportunas para la protección de la información tanto en soporte papel como en formato electrónico.

Es recomendable guardar nuestra información en una UBICACIÓN ADECUADA fuera del alcance de posibles riesgos, como fugas de agua.

Es necesario emplear MOBILIARIO que CONTRIBUYA A LA PROTECCIÓN de la información confidencial, como armarios con dispositivos de cierre, cajas fuertes o armarios ignífugos.

Es necesario aplicar un proceso de DESTRUCCIÓN SEGURA a la hora de eliminar la documentación, así como establecer los ACUERDOS DE CONFIDENCIALIDAD pertinentes si se delega su destrucción.

Es necesario implantar una POLÍTICA DE CONTRASEÑAS SEGURAS en nuestra organización.

Es fundamental que LAS CONTRASEÑAS SEAN SECRETAS, no debemos anotarlas ni compartirlas.

Un MÉTODO DE AUTENTICACIÓN es aquella técnica o procedimiento que permite verificar que un usuario es quien dice ser.

Existen métodos de autenticación DIFERENTES, como por ejemplo, el uso de una contraseña, de una tarjeta de acceso o de la huella digital. Pero para mayor seguridad se utiliza más de uno, lo que se conoce como MÉTODOS COMBINADOS.

Es necesario implantar una POLÍTICA DE MESAS LIMPIAS, junto a un procedimiento de auditoría periódica que lo valide.

LA INGENIERÍA SOCIAL tiene como objetivo a los empleados de nuestra organización y permite obtener información confidencial de las víctimas y su organización.

Es fundamental FORMARSE Y CONCIENCIARSE en materia de seguridad de la información.

La mayoría DE LAS FUGAS DE INFORMACIÓN se producen en el puesto de trabajo. Pueden ser ocasionadas por un fallo, un error o actos malintencionados.

Es recomendable ser cuidadoso con el uso del correo y las redes sociales, para evitar posibles fugas de información.

![]()

BYOD o “Bring Your Own Device”, traducido a nuestro idioma oficial como el uso de tus dispositivos personales para acceder a recursos universitarios y trabajar con ellos.

Los RIESGOS más habituales son la integridad física del dispositivo (pérdida, robo, rotura) y el acceso no autorizado al mismo (físicamente o a través de virus informáticos o robo de contraseña).

Para evitar estos riesgos es recomendable adoptar unas pautas de seguridad CUANDO UTILICEMOS EL DISPOSITIVO MÓVIL.

Mantén el sistema operativo y todas tus aplicaciones SIEMPRE ACTUALIZADAS

En un entorno BYOD debemos DIFERENCIAR claramente el correo personal del profesional.

CONFIGURA CORRECTAMENTE el dispositivo móvil y protégelo con contraseña o bloqueo. Si tienes dudas consulta a profesionales en informática para que te ayuden a hacerlo correctamente.

EVITA EL USO DE REDES WIFI PÚBLICAS, especialmente si vas a manejar información sensible, acceder a bancos o a la red institucional de la UNED.

CIFRAR LOS DISPOSITIVOS MÓVILES reducirá el impacto en el caso de que se produzca una pérdida o un robo. Además, esta medida ayuda a proteger tu información personal.

Haz uso del modo NAVEGACIÓN DE INCOGNITO que incluye la mayoría de los navegadores.

![]()

LOS DISPOSITIVOS MÓVILES más utilizados son los ordenadores portátiles, los smartphones y las tablets.

Los LOS RIESGOS más habituales para estos dispositivos son la pérdida, el robo, la rotura, destrucción o avería.

Para evitar estos riesgos es recomendable implantar las LAS MEDIDAS DE SEGURIDAD pertinentes.

Es necesario SECURIZAR los nuevos dispositivos móviles, antes de su uso.

BYOD o Bring Your Own Device, es una tendencia que se basa en que los usuarios hagan uso de sus dispositivos personales en el entorno de trabajo o estudio.

NO es recomendable hacer uso de redes WIFI PÚBLICAS si vamos a tratar información sensible, acceder a cuentas bancarias, etc.

EL CIFRADO de los dispositivos móviles es una de las medidas más eficaces a la hora de proteger la información. De este modo, se reduce el impacto por pérdida o robo.

Los dispositivos móviles (portátiles, tablets, smartphones, etc.) permiten habilitar y deshabilitar las funciones de GEOPOSICIONAMIENTO. Su objetivo es obtener la ubicación geográfica del dispositivo.

Es recomendable DESACTIVAR las funciones de GEOPOSICIONAMIENTO de los dispositivos móviles, para evitar difundir más información de la necesaria.

![]()

Actualmente, las redes sociales se han convertido en una herramienta muy importante para la sociedad, y la comunidad universitaria no iba a ser menos.

Mediante las redes sociales los estudiantes, docentes, investigadores o personal de administración y servicios pueden realizar contactos, compartir opiniones, estudios, proyectos, eventos, etc. tanto de su vida personal como profesional.

PRIVACIDAD Ten cuidado al emitir juicios de valor a nivel personal, estos pueden afectar a tu reputación.

Para evitar estos riesgos es recomendable adoptar una buenas prácticas en EL USO DE LAS REDES SOCIALES.

Evita PUBLICAR INFORMACIÓN que pueda comprometer tu seguridad y privacidad

Configura la privacidad de tu perfil, utiliza CONTRASEÑAS ROBUSTAS, controla los permisos que les das a las aplicaciones que acceden a tus perfiles en redes sociales.

No utilices el CORREO DE LA UNIVERSIDAD para unirte a una red social. Usa siempre en estos casos tu email personal

Ten en cuenta la información que revelas sobre tu LUGAR DE TRABAJO. Cuidado con las fotos, direcciones, etc.

Atento a las CAMPAÑAS DE FRAUDE que se hacen a través de las redes sociales, como por ejemplo malware o phising.

![]()

INFORMACIÓN CONFIDENCIAL es toda aquella información que requiera aplicar medidas de seguridad para evitar su difusión. No importa el soporte, el tipo de información o si se ha comunicado verbalmente.

LAS MEDIDAS BÁSICAS que debemos aplicar son: la firma de acuerdos de confidencialidad, el acceso restringido a la información (política need-to-know), detectar y evitar accesos e intentos de acceso no autorizados así como cifrar la información cuando sea necesario.

LA LEGISLACIÓN en materia de protección de datos personales viene recogida en la Ley de Protección de la Persona frente al Tratamiento de sus Datos Personales, que establece los aspectos más formales, y su reglamento que describe los elementos más técnicos y documentales para su cumplimiento.

EL CIFRADO de la información es una de las medidas más eficaces a la hora de proteger nuestra información. Utiliza algún programa de cifrado y protege tu información más importante. Puedes hacerlo en tu PC, portátil o smartphone.

LAS COPIAS DE SEGURIDAD garantizan la continuidad de nuestra empresa. Su función es la de recuperar nuestros datos en caso de pérdida, fallo o contingencia general. Es fundamental que decidamos aspectos como la frecuencia, el tipo de copia o el soporte donde se realizan. También se debe comprobar cada cierto tiempo que funcionan correctamente. LAS COPIAS DE SEGURIDAD garantizan la continuidad de nuestra empresa. Su función es la de recuperar nuestros datos en caso de pérdida, fallo o contingencia general. Es fundamental que decidamos aspectos como la frecuencia, el tipo de copia o el soporte donde se realizan. También se debe comprobar cada cierto tiempo que funcionan correctamente.

Es necesario establecer una CLASIFICACIÓN DE LA INFORMACIÓN y según los niveles definidos establezcamos las medidas de seguridad oportunas para su correcto tratamiento.

ELIMINAR LOS METADATOS o información sensible oculta en los ficheros digitales (como nombre de usuario del sistema, histórico de correcciones,...) que vayamos a enviar a proveedores y/o clientes, ya que podemos estar proporcionando información valiosa sobre la organización sin saberlo. /p>

Fecha de revisión: 11 de diciembre del 2025

Revisado por: Paola Arias

UNED, Costa Rica. Teléfono: +506 2527-2000 | Contacto | Sedes | Aviso legal | DTIC